Ciberseguridad: La naturaleza cambiante del fraude digital en B2C

El futuro del comercio Minorista, de Bienes de Consumo y de Servicios junto con el papel de las tiendas físicas están cambiando irreversiblemente y tener éxito en este nuevo entorno significará hacer un uso efectivo de una gama de nuevos desarrollos tecnológicos, ya sea recopilando datos para optimizar diseños y escaparates o para ofrecer experiencias inmersivas o nuevos servicios como Scan & Go. Una investigación de eMarketer confirmó recientemente un crecimiento del 46% en el comercio electrónico en los últimos dos años, y el canal ahora representa alrededor del 20% de las ventas minoristas globales. Si bien las nuevas tecnologías y una mayor conectividad están ofreciendo enormes oportunidades para las empresas minoristas, de bienes de consumo y de servicios, también introducirán nuevos niveles de riesgo de ciberseguridad.

Fuente: Bleeping Computer, 2022.

Veamos un ejemplo llamativo muy reciente como el de Fast Shop, una cadena minorista que opera en Brasil desde 1986 y tiene tiendas físicas en todo el país, además de trabajar con ventas en su tienda en línea y en otros mercados.

El pasado 22 de junio de 2022, Fast Shop fue informada por medio de un aviso de intrusión en su propia cuenta de Twitter sobre una invasión a sus sistemas y TBs de datos de VCenter y varios servicios en la nube como AWS, AZURE, IBM, y GITLAB. Los datos cifrados, y mantenidos como rehenes según informaron los propios delincuentes incluían códigos fuente, datos PCI, así como diversos datos de usuarios y corporativos.

Aunque Fast Shop informó que había identificado un intento de acceso no autorizado a los sistemas de la empresa y que como forma de prevención, la empresa activó sus protocolos de seguridad, por lo que el sitio web y la aplicación no estuvieron disponibles temporalmente. La tienda resaltó que toda la base de información de la empresa estaba bajo estrictos procesos de seguridad y no hubo evidencia de daño a los datos de sus clientes ante el intento de ataque.

La interrupción de los negocios B2C por ataques cibernéticos paralizantes probablemente seguirá siendo el tema clave de riesgo subyacente en 2022 y 2023 para la mayoría de las empresas que tienen como mayor temor el no poder producir sus productos o prestar sus servicios debido a que 2021 vio niveles de interrupción sin precedentes, causados por varios factores desencadenantes.

Descarga nuestro e-book gratuito al final de este artículo con ejemplos llamativos en los últimos años de hackeo a pantallas de visualización en tiendas, y otro ataque de ransomware que forzó a cientos de tiendas de comestibles a interrumpir sus operaciones.

Costo de la filtración de datos: 2021 vio el costo promedio más alto de una filtración de datos en 17 años, con un costo que aumentó de $3,86 millones de dólares a US $4,24 millones anualmente. Fuente: IBM Costo de un informe de violación de datos 2021

“Este tipo de ataques a empresas B2C viene creciendo mucho y estamos enfocados en atender estas demandas, incluso estamos fortaleciendo aún más nuestra estrategia junto con los sectores involucrados al diseñar una nueva oferta que nos permite actuar como defensores de la red aplicando mitigaciones efectivas para reducir la probabilidad y el impacto de los incidentes de ransomware”, explica Ariel Alejandro Pizzo, Líder de Ciberseguridad en Stefanini Latinoamérica.

En el 93% de los casos, un atacante externo puede violar el perímetro de la red de una organización y obtener acceso a los recursos de la red local. Fuente: Estudio Pentesting Positive Technologies, 2022

Sofisticación tecnológica de los actores de amenazas de ransomware

Las tácticas y técnicas de ransomware continuaron evolucionando en 2021, lo que demuestra la creciente sofisticación tecnológica de los actores de amenazas de ransomware y una mayor amenaza de ransomware para las organizaciones a nivel mundial.

Aunque los ciberdelincuentes utilizan una variedad de técnicas para infectar a las víctimas con ransomware, los correos electrónicos de phishing, la explotación del Protocolo de Escritorio Remoto (RDP) y la explotación de vulnerabilidades de software siguieron siendo los tres principales vectores de infección iniciales para los incidentes de ransomware informados al IC3 del FBI el año pasado.

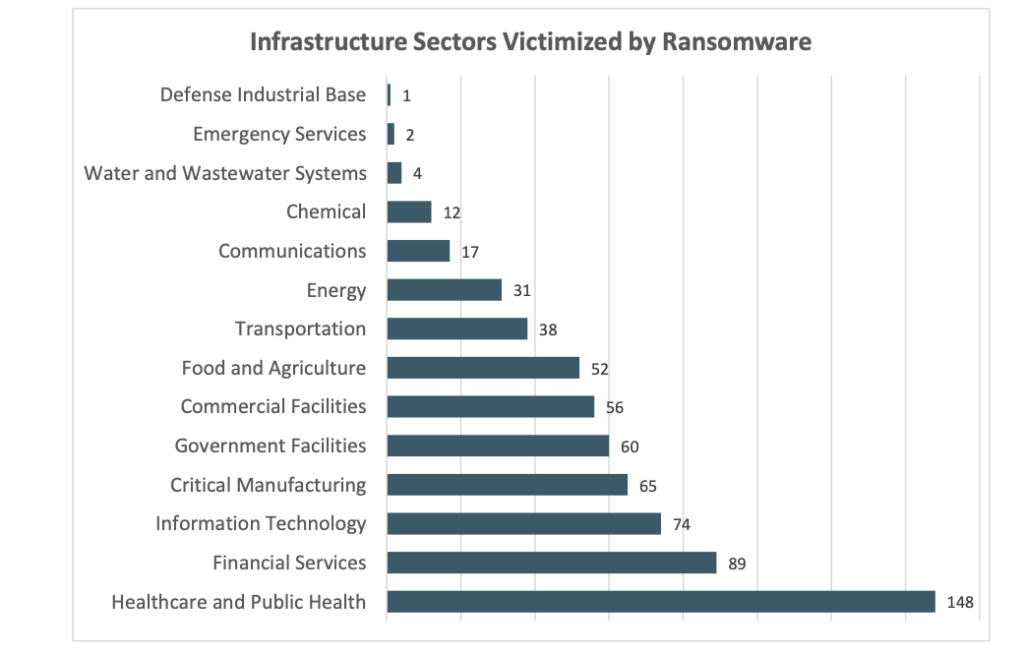

Hay 16 sectores de infraestructura crítica cuyos activos, sistemas y redes, ya sean físicos o virtuales, se consideran tan vitales que su incapacitación o destrucción tendría un efecto debilitante en la seguridad y la economía nacional, la salud o la seguridad pública, o cualquier combinación de estas.

Las Instalaciones Comerciales fueron tan solo el sexto sector de infraestructura crítica más atacado con 56 víctimas de ataque de ransomware en 2021.

Fuente: FBI, Internet Crime Report 2021.

El gráfico muestra los sectores de infraestructura crítica víctimas de ransomware. La atención médica y la salud pública fueron las más altas con 148, seguidas de los servicios financieros 89; Tecnología de la Información 74; Manufactura Crítica 65; Instalaciones Gubernamentales 60; Instalaciones Comerciales 56; Alimentación y Agricultura 52; Transporte 38; Energía 31; Comunicaciones 17; Química 12; Sistemas de Agua y Aguas Residuales 4; Servicios de Emergencia 2; Base Industrial de Defensa con 1.

Una vez que un actor de amenazas de ransomware ha obtenido la ejecución de código en un dispositivo o acceso a la red, puede implementar ransomware.

Recomendaciones de ciberseguridad para mitigar los ataques de ransomware en B2C

Los ataques de ransomware siempre están presentes y esperando para emboscar a una organización. Es la resiliencia en tiempo real y la capacidad de adelantarse a un ciberataque lo que define la solidez de la infraestructura de ciberseguridad de una organización. Con eso en mente, echemos un vistazo a las cuatro principales recomendaciones del FBI para mitigar los ataques de ransomware. ¡Haz tu propio checklist!

- 1. Configuración de mecanismo sólido de copia de seguridad y recuperación. Realiza copias de seguridad periódicas de sus datos, air gap (un mecanismo de seguridad para proteger computadoras, sistemas informáticos o redes para que no se vinculen a otros dispositivos o redes de ninguna manera) y copias protegidas con contraseña fuera de línea.

- Revisión de cuentas de usuario. Busca cuentas de usuario nuevas o no reconocidas en controladores de dominio, servidores, estaciones de trabajo y AD. Examina las cuentas de usuario con privilegios administrativos y configura los controles de acceso según el principio de privilegio mínimo (POLP).

- Comprobación de tareas programadas no reconocidas. Comprueba si hay tareas programadas no reconocidas. Busca acciones no reconocidas en tareas programadas reconocidas o definidas por el sistema operativo.

- Uso de alternativas para contraseñas y refuerzo a la seguridad de passwords. Siempre que sea posible, remplaza la autenticación de contraseña con autenticación multifactor (MFA). Mantén cambios regulares de contraseña para cuentas y sistemas de red, y evite reutilizar la misma contraseña en varias cuentas. Asegúrese de que los cambios de contraseña se realicen en el menor tiempo posible.

Robert Mueller, exdirector del FBI, dijo una vez: “Solo hay dos tipos de empresas: las que han sido hackeadas y las que lo serán”.

Nuestra oferta de Servicios de Ciberseguridad

Stefanini Cyber Security Services ofrece un enfoque holístico para diseñar, construir e implementar programas de seguridad cibernética para clientes, centrándose en las personas, los procesos y la tecnología.

Nuestra gama completa de servicios de ciberseguridad permite a las empresas B2C invertir en servicios individuales que cubren brechas específicas en su infraestructura actual: el paquete garantiza un enfoque de mejores prácticas para la ciberseguridad.

- ¿Necesitas conocer más sobre las principales medidas de Ciberdefensa disponibles para los sectores Minorista, de Servicios o de Bienes de Consumo?

- ¿Requieres incluir planes para reforzar la seguridad del usuario final al interior de una empresa B2C para asegurar que el ransomware no se apodere de tu red?

- ¿Quieres conocer cómo es posible combatir los ataques de ransomware al capacitar a los empleados de tu organización sobre cómo reconocer y defenderse de los ataques cibernéticos?

- ¿Te interesa saber cómo puede tu empresa B2C puede beneficiarse de Sistemas Integrados de Seguridad?