Depuis au moins sept ans, les services cloud sont un thème récurrent à l’ordre du jour des directeurs informatiques, des responsables technologiques et des directeurs ou gestionnaires d’infrastructures et de systèmes. On considère en effet qu’il est nécessaire de les adopter dans la plupart des services informatiques où la priorité est donnée aux solutions de type SaaS (Software as a Service). Quant à la modernisation des applications, nous avons constaté un accroissement des projets grâce à des déploiements basés sur des plateformes PaaS (Platform as a Service) et des plateformes low-code. La flexibilité offerte par l’infrastructure en tant que service (IaaS) a également accéléré la cadence, notamment dans les contextes où les déploiements sur site existants sont réutilisés, ou lorsqu’il existe une stratégie « lift-and-shift » permettant de migrer facilement hors des centres de données propriétaires ou de colocation.

Il est intéressant de pousser plus loin l’analyse de ces stratégies IaaS, PaaS et SaaS. Comment les fournisseurs de clouds publics structurent-ils leur infrastructure pour offrir des solutions à grande échelle ? Comment les entreprises peuvent-elles veiller à leur sécurité dans un environnement cloud aussi varié ? Cet article va s’attacher à définir et à mettre en relation la plupart de ces concepts.

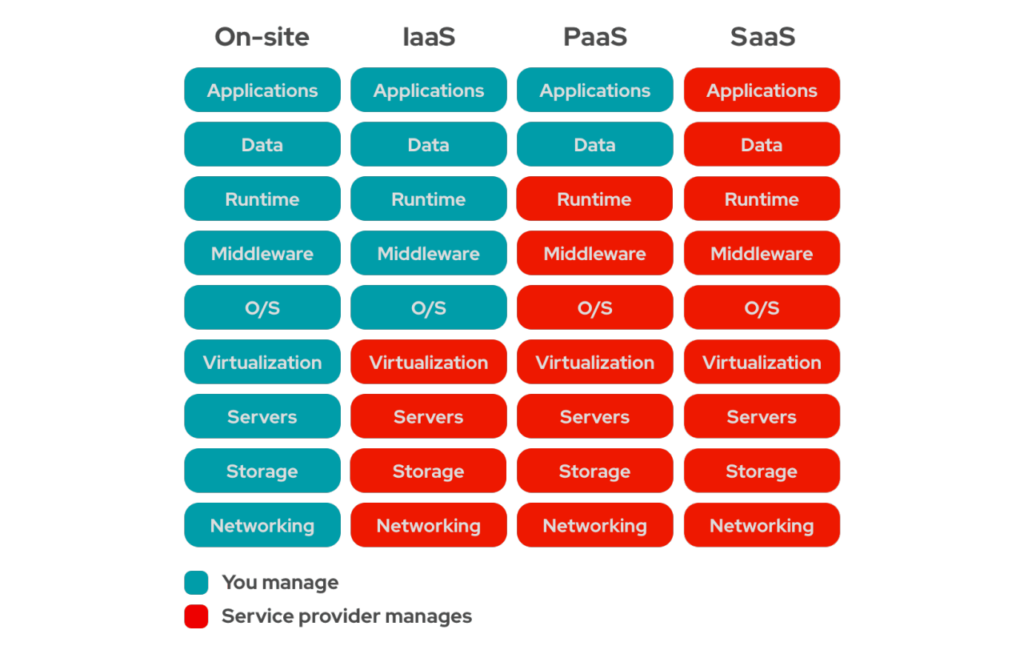

L’image ci-dessous offre un aperçu visuel du passage vers le cloud avec l’adoption de stratégies IaaS, PaaS et SaaS. Ces trois acronymes sont liés au niveau de responsabilité qui est transféré au fournisseur de services cloud, ce qui permet à l’entreprise de se concentrer sur les données et la fonctionnalité des applications. Ces niveaux et cette responsabilité peuvent varier au cas par cas, mais cette stratégie déterminera les gains d’efficacité et les résultats potentiels en termes de conversion des CAPEX des ressources informatiques en OPEX.

Bien que la responsabilité soit davantage partagée avec le fournisseur de services cloud, il est important de comprendre comment cette capacité est obtenue et comment l’infrastructure derrière ces services est organisée. Il s’agit d’un concept qui peut varier d’un fournisseur à l’autre en termes de dénomination ou même d’organisation. Je décrirai ainsi dans cet article des concepts similaires à l’approche adoptée par trois des principaux fournisseurs présents sur le marché (Microsoft Azure, AWS et Google Cloud).

Sur le plan organisationnel, le fournisseur de services cloud organise son infrastructure à l’échelle mondiale, répartie en régions situées dans différents pays et conformément à la législation locale en vigueur dans chaque pays. Chaque région dispose de plusieurs centres de données assurant une fiabilité et une puissance suffisantes pour répondre aux besoins à grande échelle. Les régions sont ensuite divisées en zones de disponibilité, qui sont à leur tour des organisations composées d’un ou plusieurs centres de données autonomes et peu éloignés (plus de 100 km) des autres zones, afin de pallier les effets d’éventuels dommages physiques ou structurels.

Pour l’ensemble de cette structure, la sécurité physique en termes d’accès à ces sites, la sécurité du matériel et la conformité aux normes telles que SOC 1, SOC 2, SOC 3, ISO 27001, etc. sont garanties par le fournisseur de cloud. Ces rapports d’audit sont toujours disponibles. Mais cette responsabilité est partagée et le client doit également veiller aux meilleures pratiques en termes de conception et de sécurité des services utilisés dans le cloud.

Pour structurer la sécurité du cloud d’un point de vue architectural, il existe un large éventail d’approches qui varient en fonction des différentes architectures possibles. Il existe toutefois des concepts similaires entre toutes ces approches.

Le premier point concerne le cryptage. Au moment de structurer l’architecture d’un service cloud, il existe plusieurs accélérateurs et dispositifs permettant de garantir un cryptage complet des informations. Cela concerne les informations en attente, ce qui signifie que les données seront toujours cryptées lorsqu’elles sont enregistrées dans les structures de stockage (disque, bloc, objet ou stockage dans une base de données). Il en va de même lorsque les données sont en transit, ce qui garantit qu’elles circulent toujours de manière cryptée (HTTPS, FTPS, SIPS, etc.). Il importe de préciser que les mesures prises ne doivent pas se limiter à ces protocoles, mais porter également sur la manière dont les données sont gérées en interne, notamment par la mise en œuvre d’un système de sécurité mutuel (Mutual Transport Layer Security, mTLS) entre les micro-services, le cryptage des communications avec les bases de données ou le cryptage lors de l’interaction avec les API du fournisseur, ce qui permettra d’atténuer fortement les conséquences d’un éventuel incident en matière de sécurité. La plupart de ces fonctionnalités et possibilités sont propres aux services cloud, et il est de la responsabilité du client d’en être conscient et d’utiliser les services cloud de la manière la plus sûre qui soit.

Un deuxième point très important concerne la gestion des registres d’audit. Les clouds publics offrent une grande capacité de libre-service et un très haut niveau d’automatisation. Tout cela se fait par le biais d’API, un point important car les registres d’utilisation des API constituent une ressource précieuse pour enquêter sur les incidents et détecter d’éventuelles menaces, chaque opération apparaissant rapidement dans ces registres. Ainsi, la sécurité et la détection des menaces dans le cloud sont directement liées à la gestion de ces registres et à leur utilisation à des fins de détection.

Enfin, un espace bien conçu (organisation de cloud public du point de vue du client) dans le cloud favorisera une architecture adéquate, qui offrira efficacité et performances optimales aux applications tirant parti des services du cloud, mais garantira également la protection et la bonne gestion de tous les registres d’audit. Cela implique de mettre en place des solutions de gestion des informations et des événements de sécurité (SIEM) et de détection automatisée des menaces, qui mettront en relation les événements identifiés dans le journal afin de cibler ou de prévenir rapidement d’éventuelles attaques. Il soutiendra également la solution SOAR (Security Orchestration, Automation and Response) en fournissant une réponse automatisée en cas d’incident, ce qui constitue un outil puissant pour le Security Operation Center (SOC) et le service d’ingénierie cloud afin de participer de manière active aux services fournis dans le cloud.

Enfin, pour tirer pleinement parti des possibilités offertes par les services cloud, il faut s’appuyer sur l’expertise appropriée pour s’assurer que la sécurité est prise en compte et structurée dès les premières étapes, afin que la détection des menaces et la réponse à ces dernières soient réellement efficaces.